今回は、Chrome のアップデートきていたので、それについて書きたいと思います。

Chrome をアップデートしよう(84.0.4147.105)

前回のままなら、84.0.4147.89 になってるはずです。

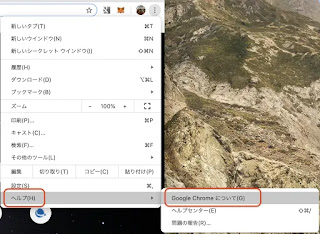

Chrome をアップデートする。

- 「はい」を選択します。

- 「はい」を選択します。最近2回でるんですよね。

- バージョンアップがエラーになってしまいました。

- 仕方ないので、chromeのサイトからダウンロードしてインストールしてみます。

- インストール処理が動いて終了しました。

- インストール処理が動いて終了しました。

- バージョン画面を開いてみます。すると、エラー表示ではなく、更新されたので、再起動してくださいと表示されています。

[ 再起動 ] を選択します。 - [ はい ] を選択します。

- [ はい ] を選択します。

- 再起動され、バージョン画面で、

84.0.4147.105 になりました。

そうやすやすとはアップデートできません。

ChromeSetup.exe がダウンロードされます。日付だけ見ると、デジタル署名は、2020/03/03 になっています。とはいえ、ネットワークダウンロードになるかもしれないので、このままこのファイルを開いて、続けていきます。

これでアップデート完了です。

アップデートの内容を確認します

Chrome Releases: Stable Channel Update for Desktop

2020/07/27 リリースされた内容が記載されています。

これによると、Windows/Mac/Linux を対象に提供されているデスクトップ版 Chrome のアップデートで、8個のセキュリティ修正が含まれています。

CVEベースで見ると、以下の6個の修正が入っています。

括弧内は、Chromeが出している重要度です。内訳は、Critical 0件、High 6件、Medium 0件、Low 0件です。

- CVE-2020-6537 ( High )

- CVE-2020-6538 ( High )

- CVE-2020-6532 ( High )

- CVE-2020-6539 ( High )

- CVE-2020-6540 ( High )

- CVE-2020-6541 ( High )

CVEの詳細を見ていきます。

CVEの後ろの括弧内はchromium Tracking番号です

重要度は、後ろの括弧内のCVSS と スコアからIPAで規定されている重要度で記載しています。

重要度は、緊急 0件、重要 5件、警告 1件、注意 0件です。

CVE-2020-6537 ( 1105318 )

重要度:重要 ( CVSS 3.0: 7.7 )

内容:タイプの混乱の脆弱性

危険性:この脆弱性により、リモートの攻撃者がターゲットシステムで任意のコードを実行することが可能になります。この脆弱性は、Google ChromeのV8コンポーネント内のタイプの混同エラーが原因で発生します。リモートの攻撃者は、特別に細工したWebページを作成し、被害者をだましてアクセスさせ、型混同エラーをトリガーし、ターゲットシステムで任意のコードを実行できます。この脆弱性の悪用に成功すると、脆弱なシステムが完全に侵害される可能性があります。

CVE-2020-6538 ( 1096677 )

重要度:警告 ( CVSS 3.0: 6.5 )

内容:セキュリティチェックが不適切な脆弱性

危険性:この脆弱性により、リモートの攻撃者が影響を受けるシステムを危険にさらすことができます。この脆弱性は、Google ChromeのWebViewでの不適切な実装が原因で発生します。リモートの攻撃者は、特別に細工したWebページを作成し、被害者をだましてそのページにアクセスさせ、システムを危険にさらすことができます。

CVE-2020-6532 ( 1104061 )

重要度:重要 ( CVSS 3.0: 7.7 )

内容:メモリ解放後使用の脆弱性

危険性:この脆弱性により、リモートの攻撃者が脆弱なシステムを侵害する可能性があります。この脆弱性は、Google ChromeのSCTPコンポーネント内の解放後使用エラーが原因で発生します。リモートの攻撃者は、特別に細工したWebページを作成し、被害者をだましてそのページを訪問させ、解放後使用エラーをトリガーし、ターゲットシステムで任意のコードを実行できます。この脆弱性の不正利用に成功すると、攻撃者が脆弱なシステムを侵害する可能性があります。

CVE-2020-6539 ( 1105635 )

重要度:重要 ( CVSS 3.0: 7.7 )

内容:メモリ解放後使用の脆弱性

危険性:この脆弱性により、リモートの攻撃者が脆弱なシステムを侵害する可能性があります。この脆弱性は、Google ChromeのCSSコンポーネント内の解放後使用エラーが原因で発生します。リモートの攻撃者は、特別に細工したWebページを作成し、被害者をだましてそのページを訪問させ、解放後使用エラーをトリガーし、ターゲットシステムで任意のコードを実行できます。この脆弱性の不正利用に成功すると、攻撃者が脆弱なシステムを侵害する可能性があります。

CVE-2020-6540 ( 1076703 )

重要度:重要 ( CVSS 3.0: 7.7 )

内容:ヒープベースのバッファオーバーフローの脆弱性

危険性:この脆弱性により、リモートの攻撃者が脆弱なシステムを侵害する可能性があります。この脆弱性は、Skiaで信頼できないHTMLコンテンツを処理する際の境界エラーが原因で発生します。リモートの攻撃者は、特別に細工したWebページを作成し、被害者をだまして開かせ、ヒープベースのバッファオーバーフローをトリガーし、ターゲットシステムで任意のコードを実行できます。

CVE-2020-6541 ( 1082755 )

重要度:重要 ( CVSS 3.0: 7.7 )

内容:メモリ解放後使用の脆弱性

危険性:この脆弱性により、リモートの攻撃者が脆弱なシステムを侵害する可能性があります。この脆弱性は、Google ChromeのWebUSBコンポーネント内の解放後使用エラーが原因で発生します。リモートの攻撃者は、特別に細工したWebページを作成し、被害者をだましてそのページを訪問させ、解放後使用エラーをトリガーし、ターゲットシステムで任意のコードを実行できます。この脆弱性の不正利用に成功すると、攻撃者が脆弱なシステムを侵害する可能性があります。

CVE採番のないCWEベースで見ると、以下の3種類の修正が入っています。内容やスコアが重複しているものはマージしてます。重要 1件です。

CWE-119

重要度:重要 ( CVSS 3.0: 7.7 )

内容:メモリ破損の脆弱性

危険性:この脆弱性により、リモートの攻撃者がターゲットシステムで任意のコードを実行することが可能になります。この脆弱性は、HTMLコンテンツを処理する際の境界エラーが原因で発生します。リモートの攻撃者は、特別に細工したWebページを作成し、被害者をだまして開かせ、メモリ破損を引き起こし、ターゲットシステムで任意のコードを実行できます。この脆弱性の悪用に成功すると、脆弱なシステムが完全に侵害される可能性があります。

まとめ

今回は重要度、重要だけのようです。バージョン確認画面でアップデートもできるようになるとは思いますが、即時に対応したい方は、本記事でも行った公式サイトからインストールする手順も試してみるといいかもしれません。

関連情報

Chrome Releases: Stable Channel Update for Desktop

0 件のコメント:

コメントを投稿